黑客能远程开走你的车?(上)

来源:Monolithic Power Systems(MPS)

发布时间:2025-09-19

上周和大家一起探讨了MPS汽车功能安全的前进步伐,那在技术领先方面,MPS又有哪些前沿探索呢?本期我们邀请到MPS汽车功能安全工程师Jingyu,和大家聊一个更加前沿的话题:车辆信息安全 Cybersecurity,也可以称为车辆网络安全。

1

Cybersecurity 是2021年国际标准委员会颁布的汽车信息安全领域首个国际标准 ISO21434, 它在世界范围内都有各种应用。

图一:汽车信息安全领域首个国际标准 ISO21434

ISO21434诞生的背景是随着目前黑客技术的不断进步,汽车电子系统受到黑客攻击的事件不断增加,研发汽车电子系统的流程越来越需要把黑客攻击作为考虑和分析的因素,进而生成了一个从各方面降低风险需求的统一标准来进行规范,来保证现代汽车的各种功能和系统不受恶意破坏的干扰,外界攻击的干扰。

想必大家之前已经听说过功能安全,其实和信息安全这两者都属于安全,但是它们关注的是来自不同方面的危害和危险。功能安全主要强调的是去保护成员不受汽车自己所造成的功能上的一些非预期的行为所造成的伤害,而信息安全强调的是去保护系统不受外界一些恶意的威胁所造成的破坏。

ISO21434实施后,除了因硬件本身失效导致的风险,MPS开始同时致力于减少由于人因带来的外部攻击风险,让产品符合ISO21434国际标准,为用户的人身和财产安全保驾护航。

图二:功能安全VS 信息安全

2

现代黑客技术不断进步,可以通过不同的交互接口去对整个车辆系统进行入侵,比如通过常见的远程通信接口:无线网、蓝牙,还有以太网等。

如果黑客有机会接触到汽车的一些硬件接口的话,也可以对这些接口进行攻击,比较常见的有 OBD的交互接口,USB,还有无钥匙进入的一个射频接口,这些接口都是我们需要从信息安全的角度去分析的一个攻击点。

图三:黑客入侵/攻击的接口

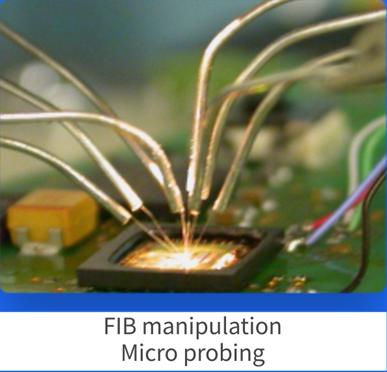

黑客其实有很多各种各样的攻击手段,随着技术的进步,主要分为硬件层面和软件层面,很多时候则是软硬件相结合的一种攻击方式。

以硬件攻击手段占主导的,有 FIB manipulation 和 Micro probing,主要是通过使用物理手段拆除汽车的 ECU,取出芯片,用各种各样的探针去测试不同模式下可以修改芯片各种各样参数的可能性;还有可以通过修改时钟信号,或者施加不同组合的电压去探索可以进入 Test Mode的可能性,然后让芯片进入Test Mode 去修改一些输出行为。

图四:硬件攻击手段 FIB manipulation

在软件层面也有不同的攻击形式,比如通过随机生成大量的数据去对芯片进行各种各样的试探,然后找出可能会对芯片造成危害的输入组合。

这些行为都是Cybersecurity需要去考虑的因素,ISO21434 建立了一套完整的网络安全风险评估流程,来减少这些风险的发生。

3

ISO21434 建立的网络安全风险评估流程,我们简称为TARA,主要分为4个步骤:

图五:TARA流程图

对象可以是系统中的硬件,软件,通信接口,存储在存储器中的敏感数据乃至于系统的一些功能,工程师会从三个方面对这些对象进行评估,分别是保密性,完整性以及可用性。

图六:信息安全风险分析对象

比如:

保密性,例如存储在存储器中的通信密匙,这些密匙一旦泄露,则会使黑客轻易攻破及操纵系统。

完整性,例如系统的软件更新被干扰或篡改,从而不能接收完整的软件包进行更新,轻则会使系统宕机,重则会使系统行为异常,造成功能突变。

可用性,例如如果系统的通信通道被大量伪造的高优先级的信号占用,则会使系统的通信通道变得不可用,从而导致从机接受不到主机的消息。

确定了这些威胁后,还需要确定威胁的影响严重等级,有些威胁可能会对于系统的一些完整性和保密性或者是可用性造成严重影响,而有些则不会,所以这也是风险分析所要考虑的方面。

例如黑客伪造了发送给刹车控制单元(ECU)的 CAN 总线消息,导致CAN 消息的完整性遭到破坏,进而影响刹车功能的可靠性与安全性。

实现该威胁场景的攻击路径如下:

首先,攻击者通过蜂窝网络接口入侵了远程信息处理单元(Telematics ECU)

接着,攻击者利用 Telematics ECU 通过 CAN 通信入侵了网关控制单元(Gateway ECU)

最后,网关 ECU 被操控,向刹车控制系统转发恶意的刹车请求信号(例如:非预期的快速减速指令)

在确定了攻击路径后,我们就可以评估这些攻击路径的可行性,分为很低,低,中,高四个等级。

在确定了威胁的影响严重等级以及造成威胁的具体攻击路径的可行性后,我们可以通过查表的形式确定最终的分析对象风险等级。

当我们进行了 Tara 的分析之后,确定了相应威胁的风险,就要去确定可以用什么样的手段去降低这种风险。

我们所去考虑植入的这些 Cybersecurity 的机制,其实是主要为了去增加它可以被攻击的难度,而真正这些攻击点所造成的危害,我们是降低不了的,只能去降低这些危害可以造成的可能性的大小。

结语

车载系统如何防范黑客入侵?这一期,MPS汽车功能安全工程师倾情讲解了新能源汽车的信息安全标准及风险评估流程。那么,芯片可以通过何种手段来做信息保护呢?

资讯热榜 换一批

- 1 全网首拆!深度拆小米YU7四合一域控模块——深度分析英伟达Thor智驾域控

- 2 霍尔、AMR、GMR、TMR的对比解析及技术趋势

- 3 心率血氧传感器全解析:PPG、ECG国产化技术突破及趋势

- 4 深度解析:MEMS红外热电堆阵列的产业格局与未来趋势

- 5 国产MEMS IMU势力崛起:盘点10家核心企业

- 6 欧盟制冷剂法规大变革!如何打好冷媒安全“保卫战”?

- 7 【重磅合作】TRUMPF与荷兰光刻巨头ASML达成独家合作-发布新一代EUV激光器,攻克芯片制造"光源之巅"

- 8 测量精度可达±1mm的雷达液位计测距方案

- 9 【突破通信边界】中国发布全球领先星间激光路由系统,太空互联网迎来"高速时代"

- 10 神眸4MP太空人4G智能相机拆解报告

免责声明

- 1、本文内容版权归属原作者、原发表出处。若版权所有方对本文的引用持有异议,请联系感算商城(service@gansuan.com),我方将及时处理。

- 2、本文的引用仅供读者交流学习使用,不涉及商业目的。

- 3、本文内容仅代表作者观点,感算商城不对内容的准确性、可靠性或完整性提供明示或暗示的保证。读者阅读本文后做出的决定或行为,是基于自主意愿和独立判断做出的,请读者明确相关结果。

- 4、如需转载本方拥有版权的文章,请联系感算商城(service@gansuan.com)注明“转载原因”。未经允许私自转载感算商城将保留追究其法律责任的权利。